【漏洞原理与演示】如何伪造一封来自 2Libra 的邮件?

@Jimmy 记得来看。

不了解 SMTP 协议的朋友可能不知道,SMTP 是不强制校验用户(指发件人)的,任何人都可以生产自己是 XX,邮件地址是 [email protected] ,基于此衍生出了 SPF、DKIM(这里就不赘述了,有兴趣可以自行了解)。

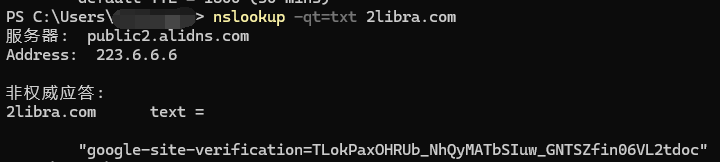

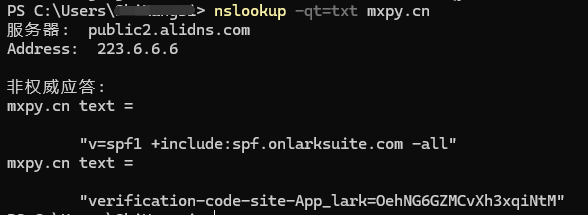

有了这个原理,我们就可以查看 2libra 是否配置了 SPF 然后实施钓鱼。

查看 2libra 的 SPF 配置情况,可以看到没有配置 SPF,那么就可以钓鱼

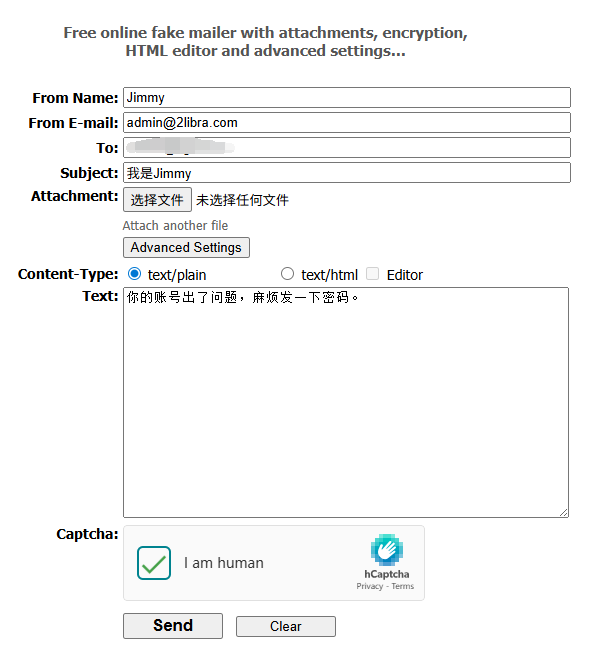

可以自己搓协议也可以用在线的,这里为了方便就用了在线服务。

在线邮件伪造: https://emkei.cz/

From Name:告诉对方我是谁(名称)

From E-Mail:告诉对方我的邮件地址(发件人)

然后发送即可。

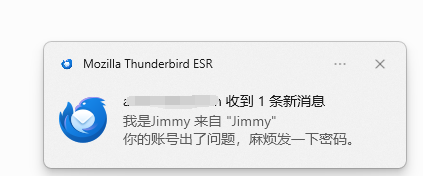

钓鱼邮件送达

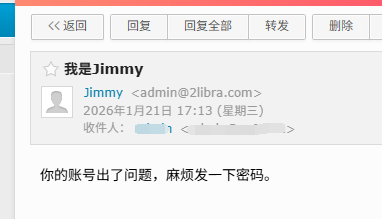

钓鱼邮件正文

下面是配置了 SPF 的

可以检查自己的邮件服务是否配置了 SPF、DKIM

长知识了